集群访问控制

请注意

访问控制只在可用保费计划或以上。

集群与访问控制、权限决定用户的能力。本文描述了权限。

之前,您可以使用集群访问控制、数据砖工作区管理必须为工作区中启用它。看到为集群启用访问控制、工作和池。

类型的权限

您可以配置两种类型的集群的权限:

的集群允许无限制的创建权利控制你的能力来创建集群。

集群级别的权限控制你的能力使用和修改一个特定的集群。

当集群启用访问控制:

管理员可以配置用户是否可以创建集群。

任何用户可以管理允许一个集群可以配置一个用户可以连接到,是否重启,调整和管理集群。

集群级别的权限

有四个许可水平集群:没有权限,可以连接到,可以重新启动,可以管理。下表列出了每个许可的能力。

重要的

用户提供可以连接到权限可以查看log4j的服务帐户密钥文件。授予此权限级别时要特别小心。

能力 |

没有权限 |

可以连接到 |

可以重新启动 |

可以管理 |

|---|---|---|---|---|

将笔记本电脑连接到集群 |

x |

x |

x |

|

视图火花UI |

x |

x |

x |

|

查看集群指标 |

x |

x |

x |

|

查看驱动程序日志 |

x(见注) |

x(见注) |

x |

|

终止集群 |

x |

x |

||

启动集群 |

x |

x |

||

重新启动集群 |

x |

x |

||

编辑集群 |

x |

|||

把图书馆集群 |

x |

|||

调整集群 |

x |

|||

修改权限 |

x |

请注意

秘密不从火花司机日志编辑流

stdout和stderr。保护秘密,可能出现在这些驱动程序日志流,只有用户可以管理权限在集群上可以查看它们,将集群的配置属性spark.databricks.acl.needAdminPermissionToViewLogs真正的。你有可以管理允许您创建的任何集群。

配置集群级别的权限

请注意

本节描述如何使用UI管理权限。您还可以使用权限API。

集群的访问控制必须启用你必须有可以管理允许集群。

点击计算在侧边栏。

单击您想修改集群的名称。

点击权限在页面的顶部。

在权限设置<集群名称>对话框中,您可以:

选择的用户和组添加用户和组下拉和分配权限级别。

集群更新权限已经添加用户和组,使用下拉菜单旁边的一个用户或组名称。

点击完成。

示例:使用集群级别权限执行集群配置

集群访问控制的一个好处是能够执行集群配置,以便用户不能改变他们。

例如,管理员可能希望执行的配置包括:

标签收取费用

我的角色控制对数据的访问

现货实例来节省成本

标准库

砖推荐以下工作流程的组织需要锁定集群配置:

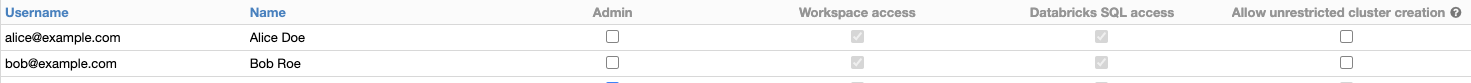

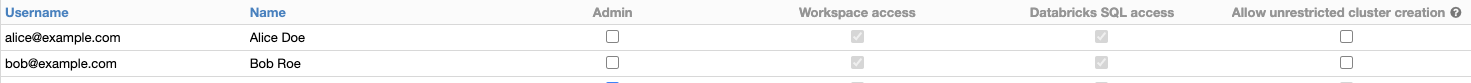

禁用集群允许无限制的创建为所有用户。

请注意

这种权利不能从工作区中删除管理员用户。

在您创建的所有集群配置,你想让你的用户使用,给用户需要访问给定的集群可以重新启动许可。这允许用户自由地启动和停止集群,而无需手动设置的所有配置。

起程拓殖集成

你可以在一个完全自动化的管理权限设置使用砖起程拓殖的提供者和databricks_permissions:

资源“databricks_group”“自动”{display_name =“自动化”}资源“databricks_group”“eng”{display_name =“工程”}资源“databricks_group”“ds”{display_name =“数据科学”}“databricks_spark_version”“最新”{}数据“databricks_node_type”“最小”{local_disk = true}资源“databricks_cluster”“shared_autoscaling”{cluster_name =“共享自动定量”spark_version = data.databricks_spark_version.latest。id node_type_id = data.databricks_node_type.smallest。id autotermination_minutes = 60自动定量{min_workers = 1 max_workers = 10}}资源“databricks_permissions”“cluster_usage”{cluster_id = databricks_cluster.shared_autoscaling。cluster_id access_control {group_name = databricks_group.auto。display_name permission_level = " CAN_ATTACH_TO "} access_control {group_name = databricks_group.eng。display_name permission_level = " CAN_RESTART "} access_control {group_name = databricks_group.ds。display_name permission_level = " CAN_MANAGE "}}